咕了一年终于写完了,泪目……由于笔者写完实在懒得再看一遍,所以有的地方有可能会有小问题……如果读者有某部分不理解,一定是笔者的问题,绝对与读者本人水平无关,一切问题都怪笔者

翻译链接:https://blog.csdn.net/aa13058219642/article/details/80253609 https://bytepointer.com/resources/pietrek_crash_course_depths_of_win32_seh.htm 以及我的一些垃圾吐槽和sb问题。以及以及现在用的已经是__except_handler4了,而这篇文章大部分讲述还用的是__except_handler3,我会掺杂一丢丢关于__except_handler4部分的更新(以后有闲心了再多补点),原文中一些(我感觉)奇怪的地方我也会做简略说明。

再分析 _except_handler异常回调函数接收操作系统传递的关于异常的信息,使用这些信息来决定下一步做什么。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 EXCEPTION_DISPOSITION __cdecl _except_handler( struct _EXCEPTION_RECORD *ExceptionRecord, void * EstablisherFrame, struct _CONTEXT *ContextRecord, void * DispatcherContext ); typedef struct _EXCEPTION_RECORD { DWORD ExceptionCode; DWORD ExceptionFlags; struct _EXCEPTION_RECORD *ExceptionRecord ; PVOID ExceptionAddress; DWORD NumberParameters; DWORD ExceptionInformation[EXCEPTION_MAXIMUM_PARAMETERS]; } EXCEPTION_RECORD;

那么发生错误时操作系统怎么知道去哪里调用这个异常回调函数?答案是一个称为EXCEPTION_REGISTRATION的结构。

1 2 3 4 5 6 typedef struct _EXCEPTION_REGISTRATION_RECORD { struct _EXCEPTION_REGISTRATION_RECORD *Next ; PEXCEPTION_DISPOSITION Handler; } EXCEPTION_REGISTRATION_RECORD,*PEXCEPTION_REGISTRATION_RECORD;

那么操作系统到哪里去找EXCEPTION_REGISTRATION?要回答这个问题,首先要记住结构化异常处理是基于线程的 。线程信息块(TEB)的第一个DWORD就是指向EXCEPTION_REGISTRATION结构的指针。在intel处理器的win32平台上,FS寄存器指向当前TEB,所以FS:[0]就是指向EXCEPTION_REGISTRATION结构的指针。

问题到此清楚。异常发生时,系统找到当前线程的TEB,获取指向EXCEPTION_REGISTRATION结构的指针,在这个结构中找到指向异常回调函数_except_handler的指针,然后调用它。

一个简单的用于描述以上过程的程序:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 #define WIN32_LEAN_AND_MEAN #include <windows.h> #include <stdio.h> DWORD scratch; EXCEPTION_DISPOSITION __cdecl _except_handler( struct _EXCEPTION_RECORD *ExceptionRecord,void * EstablisherFrame,struct _CONTEXT *ContextRecord,void * DispatcherContext ){ unsigned i; printf ( "Hello from an exception handler\n" ); ContextRecord->Eax = (DWORD)&scratch; return ExceptionContinueExecution; } int main () { DWORD handler = (DWORD)_except_handler; __asm { push handler push FS:[0 ] mov FS:[0 ],ESP } __asm { mov eax,0 mov [eax], 1 } printf ( "After writing!\n" ); __asm { mov eax,[ESP] mov FS:[0 ], EAX add esp, 8 } return 0 ; }

然而在实际情况中,有很多异常,并非一个异常处理函数就能处理所有情况,所以EXCEPTION_REGISTRATION是一个链表结构。操作系统沿着这个链表寻找,找到能够处理当前异常的异常回调函数。异常回调函数可以选择处理异常,也可以拒绝处理异常。这是一个用于演示异常回调函数拒绝处理异常的程序:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 #define WIN32_LEAN_AND_MEAN #include <windows.h> #include <stdio.h> EXCEPTION_DISPOSITION __cdecl _except_handler( struct _EXCEPTION_RECORD *ExceptionRecord,void * EstablisherFrame,struct _CONTEXT *ContextRecord,void * DispatcherContext ){ printf ( "Home Grown handler: Exception Code: %08X Exception Flags %X" , ExceptionRecord->ExceptionCode, ExceptionRecord->ExceptionFlags ); if ( ExceptionRecord->ExceptionFlags & 1 ) printf ( " EH_NONCONTINUABLE" ); if ( ExceptionRecord->ExceptionFlags & 2 ) printf ( " EH_UNWINDING" ); if ( ExceptionRecord->ExceptionFlags & 4 ) printf ( " EH_EXIT_UNWIND" ); if ( ExceptionRecord->ExceptionFlags & 8 ) printf ( " EH_STACK_INVALID" ); if ( ExceptionRecord->ExceptionFlags & 0x10 ) printf ( " EH_NESTED_CALL" ); printf ( "\n" ); return ExceptionContinueSearch; } void HomeGrownFrame ( void ) { DWORD handler = (DWORD)_except_handler; __asm { push handler push FS:[0 ] mov FS:[0 ],ESP } *(PDWORD)0 = 0 ; printf ( "I should never get here!\n" ); __asm { mov eax,[ESP] mov FS:[0 ], EAX add esp, 8 } } int main () { _try { HomeGrownFrame(); } _except( EXCEPTION_EXECUTE_HANDLER ) { printf ( "Caught the exception in main()\n" ); } return 0 ; }

_except_handler返回ExceptionContinueSearch告诉操作系统自己不处理异常,接下来是通过_except安装的异常回调函数,它打印Caught the exception in main()。我们在这里只是简单地忽略了这个异常。当一个异常回调函数拒绝处理某个异常时,它实际上也就拒绝了决定程序流程从何处恢复。只有处理某个异常的函数才能决定程序流从何处恢复。 由于_except_handler并不处理异常,所以出错代码后的printf永远不会执行。

展开(unwind) 如果运行这个程序,会发现输出有些奇怪。看起来_except_handler调用了两次,这是为什么?

1 2 3 Home Grown handler: Exception Code: C0000005 Exception Flags 0 Home Grown handler: Exception Code: C0000027 Exception Flags 2 EH_UNWINDING Caught the Exception in main()

两次异常标志不同,第二次的异常标志是2,而这是由于 展开(unwind) 。当一个异常处理回调函数拒绝处理某个异常时,它会被再一次调用。 当异常发生时,系统遍历EXCEPTION_REGISTRATION结构链表,直到它找到一个处理这个异常的处理程序。一旦找到,系统就再次遍历这个链表,直到处理这个异常的结点为止。在这第二次遍历中,系统将再次调用每个异常处理函数。关键的区别是,在第二次调用中,异常标志被设置为2。这个值被定义为EH_UNWINDING。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 BaseProcessStart(PVOID lpfnEntryPoint) { DWORD retValue; DWORD currentESP; DWORD exceptionCode; currentESP = ESP; __try { NtSetInformationThread(GetCurrentThread(), ThreadQuerySetWin32StartAddress, &lpfnEntryPoint, sizeof (lpfnEntryPoint)); retValue = lpfnEntryPoint(); ExitThread(retValue); } __except ( exceptionCode = GetExceptionInformation(), UnhandledExceptionFilter(GetExceptionInformation())) { ESP = currentESP; if (!_BaseRunningInServerProcess) ExitProcess(exceptionCode); else ExitThread(exceptionCode); } }

到这里👴实际上已经有点迷糊了(

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 #include <stdio.h> #include <string.h> #include <windows.h> LONG MyFilter1 () { puts ("1" ); return EXCEPTION_CONTINUE_SEARCH; } LONG MyFilter2 () { puts ("2" ); return EXCEPTION_EXECUTE_HANDLER; } int main () { char * a; a = 0 ; __try { __try { *a = 0 ; puts ("try~" ); } __except (MyFilter1()) { printf ("catch 1\n" ); } } __except (MyFilter2()) { printf ("catch 2\n" ); } return 0 ; }

然鹅并没有传说中的调用两次

👴直接人傻了。。。问chatgpt它说这俩常量是一个意思……于是👴紧急加了一句printf("ExceptionContinueSearch: %#x\nEXCEPTION_CONTINUE_SEARCH: %#x\nEXCEPTION_EXECUTE_HANDLER: %#x\n", ExceptionContinueSearch, EXCEPTION_CONTINUE_SEARCH, EXCEPTION_EXECUTE_HANDLER);,结果是:

1 2 3 ExceptionContinueSearch: 0x1 EXCEPTION_CONTINUE_SEARCH: 0 EXCEPTION_EXECUTE_HANDLER: 0x1

☁️:❓

fine,本来的疑问没解决,结果多了一堆新的疑问………

编译器层面的SEH 关于编译器级的SEH我已经在第一篇关于SEH的学习笔记 中写过了,此处总结几个要点。

基于帧的异常处理程序模型 简单地说,在一个函数中,一个__try块中的所有代码就通过创建在这个函数的堆栈帧上的一个EXCEPTION_REGISTRATION结构来保护。在函数的入口处,这个新的EXCEPTION_REGISTRATION结构被放在异常处理程序链表的头部。在__try块结束后,相应的 EXCEPTION_REGISTRATION结构从这个链表的头部被移除。正如前面所说,异常处理程序链表的头部被保存在FS:[0]处。因此,如果你在调试器中单步跟踪时看到类似MOV DWORD PTR FS:[00000000],ESP或者MOV DWORD PTR FS:[00000000],ECX的指令时,就能非常确定这段代码正在进入或退出一个__try/__except块。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 struct _EXCEPTION_REGISTRATION { struct _EXCEPTION_REGISTRATION *prev ;void *handler; struct scopetable_entry *scopetable ; typedef struct _SCOPETABLE { DWORD previousTryLevel; DWORD lpfnFilter; DWORD lpfnHandler; }SCOPETABLE, *PSCOPETABLE; int trylevel; int _ebp; PEXCEPTION_POINTERS xpointers; };

各个EXCEPTION_REGISTRATION结构的handler域都指向了同一个函数,这个函数调用了我们的异常过滤器。原文中说这个函数是__except_handler3,实际上现在自己编译一个程序的话会发现已经是__except_handler4🌶️(

以下是chatgpt关于这两个函数的说明:__except_handler4 和 __except_handler3 是 Microsoft 编译器提供的异常处理相关的内部函数。这些函数通常与 SEH(Structured Exception Handling)相关,用于处理 Windows 程序中的异常。

版本号:

__except_handler4 是用于处理 SEH 异常的第四个版本的处理器。__except_handler3 是用于处理 SEH 异常的第三个版本的处理器。

支持的 Windows 版本:

__except_handler4 是在 Windows Vista 和更高版本上引入的。__except_handler3 可能在 Windows XP 上使用。

这两个函数都是内部实现,通常不直接由开发人员调用。它们在异常处理的内部工作中发挥作用,例如在 C/C++ 程序中的 __try 和 __except 块中。

最后,在使用SEH的任何函数中只创建一个EXCEPTION_REGISTRATION结构。换句话说,你可以在一个函数中使用多个__try/__except块,但是在堆栈上只创建一个EXCEPTION_REGISTRATION结构。同样,你可以在一个函数中嵌套使用__try块,但Visual C++仍旧只是创建一个EXCEPTION_REGISTRATION结构。

扩展的异常处理帧 个人认为这里是最难理解的重点,可以多看几遍

_ebp域成为扩展的EXCEPTION_REGISTRATION结构的一部分并非偶然。它是通过PUSH EBP这条指令被包含进这个结构中的,而大多数函数开头都是这条指令(通常编译器并不为使用FPO优化的函数生成标准的堆栈帧,这样其第一条指令可能不是PUSH EBP。但是如果使用了SEH的话,那么无论你是否使用了FPO优化,编译器一定生成标准的堆栈帧)。这条指令可以使EXCEPTION_REGISTRATION结构中所有其它的域都可以用一个相对于栈帧指针(EBP)的负偏移来访问。例如 trylevel域在[EBP-04]处,scopetable指针在[EBP-08]处,等等。(也就是说,这个结构是从[EBP-10H]处开始的。)

GetExceptionInformation1 MOV EAX,DWORD PTR [EBP-14]

GetExceptionCode

1 2 3 MOV EAX, DWORD PTR[EBP - 14] // 执行完毕,EAX指向EXCEPTION_POINTERS结构 MOV EAX, DWORD PTR[EAX] // 执行完毕,EAX指向EXCEPTION_RECORD结构 MOV EAX, DWORD PTR[EAX] // 执行完毕,EAX中是ExceptionCode的值

现在回到扩展的EXCEPTION_REGISTRATION结构上来。在这个结构开始前的8个字节处(即[EBP-18H]处),Visual C++保留了一个DWORD来保存所有prolog代码执行完毕之后的堆栈指针(ESP)的值(实际生成的指令为MOV DWORD PTR [EBP-18H], ESP)。这个DWORD中保存的值是函数执行时ESP寄存器的正常值。

1 2 3 4 5 6 7 EBP-00 _ebp EBP-04 trylevel EBP-08 scopetable数组指针 EBP-0C handler函数地址 EBP-10 指向前一个EXCEPTION_REGISTRATION结构 EBP-14 GetExceptionInformation EBP-18 栈帧中的标准ESP

在操作系统看来,只存在组成原始EXCEPTION_REGISTRATION结构的两个域:即[EBP-10h]处的prev指针和[EBP-0Ch]处的handler函数指针。栈帧中的其它所有内容是针对于Visual C++的。

真正实现编译器层面SEH的这个Visual C++运行时库例程——__except_handler3函数的伪代码:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 int __except_handler3( struct _EXCEPTION_RECORD * pExceptionRecord, struct EXCEPTION_REGISTRATION * pRegistrationFrame, struct _CONTEXT *pContextRecord, void * pDispatcherContext) { LONG filterFuncRet; LONG trylevel; EXCEPTION_POINTERS exceptPtrs; PSCOPETABLE pScopeTable; CLD if (!(pExceptionRecord->ExceptionFlags & (EXCEPTION_UNWINDING | EXCEPTION_EXIT_UNWIND))) { exceptPtrs.ExceptionRecord = pExceptionRecord; exceptPtrs.ContextRecord = pContextRecord; *(PDWORD)((PBYTE)pRegistrationFrame - 4 ) = &exceptPtrs; trylevel = pRegistrationFrame->trylevel; scopeTable = pRegistrationFrame->scopetable; search_for_handler: if (pRegistrationFrame->trylevel != TRYLEVEL_NONE) { if (pRegistrationFrame->scopetable[trylevel].lpfnFilter) { PUSH EBP EBP = &pRegistrationFrame->_ebp; filterFuncRet = scopetable[trylevel].lpfnFilter(); POP EBP if (filterFuncRet != EXCEPTION_CONTINUE_SEARCH) { if (filterFuncRet < 0 ) return ExceptionContinueExecution; scopetable = pRegistrationFrame->scopetable; __global_unwind2(pRegistrationFrame); EBP = &pRegistrationFrame->_ebp; __local_unwind2(pRegistrationFrame, trylevel); __NLG_Notify(1 ); pRegistrationFrame->trylevel = scopetable->previousTryLevel; pRegistrationFrame->scopetable[trylevel].lpfnHandler(); } } scopeTable = pRegistrationFrame->scopetable; trylevel = scopeTable->previousTryLevel; goto search_for_handler; } else { return ExceptionContinueSearch; } } else { PUSH EBP EBP = &pRegistrationFrame->_ebp; __local_unwind2(pRegistrationFrame, TRYLEVEL_NONE) POP EBP return ExceptionContinueSearch; } }

__except_handler3大体上可以由第一个if语句分为两部分。这是由于这个函数可以在两种情况下被调用,一次是正常调用,另一次是在展开阶段。其中大部分是在非展开阶段的回调。

1 2 3 4 5 typedef struct _SCOPETABLE { DWORD previousTryLevel; DWORD lpfnFilter; DWORD lpfnHandler; } SCOPETABLE, *PSCOPETABLE;

总之一句话,它用于嵌套的__try块。这里的关键是函数中的每个__try块都有一个相应的SCOPETABLE结构。MOV ESP,DWORD PTR [EBP-18H]),这个值是在函数的prolog代码中被保存在这个位置的(实际代码为MOV DWORD PTR [EBP-18H],ESP)。pRegistrationFrame->trylevel = scopetable->previousTryLevel;就很容易能理解了)。如果你检查编译器为使用SEH的函数生成的汇编代码,就会在不同的地方都看到修改这个位于[EBP-04h]处的trylevel域的值的代码。

现在可以回答上面那个问题:为什么自己使用标准的__except块时不会由于展开而调用两次_except_handler?这是因为作者在之前的代码中重写了_except_handler函数,而标准的_except_handler3函数(实际上,这个函数依然会因为展开而被第二次调用)在展开阶段直接调用__local_unwind2来最后一次清理栈帧,而不是重新调用__except块。当然了👴依旧并8能理解关于EXCEPTION_CONTINUE_SEARCH和ExceptionContinueSearch这两个变量MSVC到底在抽什么疯

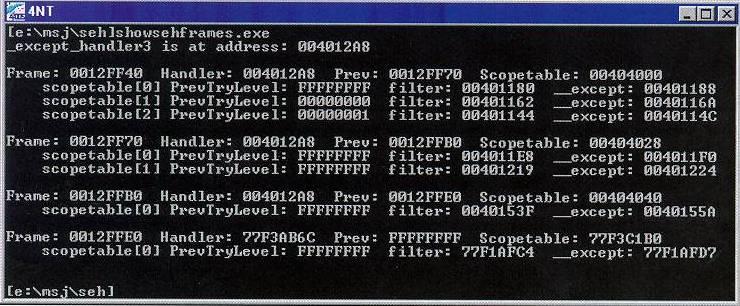

ShowSEHFrames程序 前面说得好像很乱 而我已经在尽力捋清楚逻辑了 当然了最好理解的办法当然还是自己写程序来应用这些理论,如果按照我们设想的那样运行,那就证明我们的理解是对的。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 #define WIN32_LEAN_AND_MEAN #include <windows.h> #include <stdio.h> #pragma hdrstop #ifndef _MSC_VER #error Visual C++ Required (Visual C++ specific information is displayed) #endif struct EXCEPTION_REGISTRATION { EXCEPTION_REGISTRATION* prev; FARPROC handler; }; struct scopetable_entry { DWORD previousTryLevel; FARPROC lpfnFilter; FARPROC lpfnHandler; }; struct VC_EXCEPTION_REGISTRATION :{ scopetable_entry * scopetable; int trylevel; int _ebp; }; extern "C" int _except_handler3(PEXCEPTION_RECORD, EXCEPTION_REGISTRATION *, PCONTEXT, PEXCEPTION_RECORD); void ShowSEHFrame (VC_EXCEPTION_REGISTRATION * pVCExcRec) { printf ("Frame: %08X Handler: %08X Prev: %08X Scopetable: %08X\n" , pVCExcRec, pVCExcRec->handler, pVCExcRec->prev, pVCExcRec->scopetable); scopetable_entry * pScopeTableEntry = pVCExcRec->scopetable; for (unsigned i = 0 ; i <= pVCExcRec->trylevel; i++) { printf (" scopetable[%u] PrevTryLevel: %08X " "filter: %08X __except: %08X\n" , i, pScopeTableEntry->previousTryLevel, pScopeTableEntry->lpfnFilter, pScopeTableEntry->lpfnHandler); pScopeTableEntry++; } printf ("\n" ); } void WalkSEHFrames (void ) { VC_EXCEPTION_REGISTRATION * pVCExcRec; printf ("_except_handler3 is at address: %08X\n" , _except_handler3); printf ("\n" ); __asm mov eax, FS:[0 ] __asm mov[pVCExcRec], EAX while (0xFFFFFFFF != (unsigned )pVCExcRec) { ShowSEHFrame(pVCExcRec); pVCExcRec = (VC_EXCEPTION_REGISTRATION *)(pVCExcRec->prev); } } void Function1 (void ) { __try { __try { __try { WalkSEHFrames(); } __except (EXCEPTION_CONTINUE_SEARCH) { } } __except (EXCEPTION_CONTINUE_SEARCH) { } } __except (EXCEPTION_CONTINUE_SEARCH) { } } int main () { int i; __try { i = 0x1234 ; } __except (EXCEPTION_CONTINUE_SEARCH) { i = 0x4321 ; } __try { Function1(); } __except (EXCEPTION_EXECUTE_HANDLER) { printf ("Caught Exception in main\n" ); } return 0 ; }

运行结果如下:

你可能想知道为什么明明ShowSEHFrames程序只有两个函数使用SEH,但是却有三个异常处理帧使用__except_handler3作为它们的异常回调函数。实际上第三个帧来自Visual C++运行时库。Visual C++运行时库源代码中的CRT0.C文件清楚地表明了对main或WinMain的调用也被一个__try/__except块封装着。这个__try 块的过滤器表达式代码可以在WINXFLTR.C文件中找到。

现在对这个代码的结果分析一下,也算是一个简单的总结:每个函数中使用__try/__except块,就会在异常链表中增加一个结点。感觉这个可以出一道有意思的题 看我到时候给带🔥整个活

下面基本都是ctrl c + ctrl v了,直接看原文就🆗(

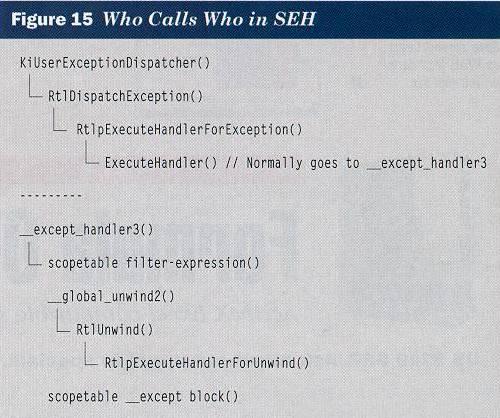

__except_handler的展开(Unwinding) 正如你在Visual C++的__except_handler3函数中看到的那样,展开是由__global_unwind2这个运行时库(RTL)函数来完成的。这个函数只是对RtlUnwind这个未公开的API进行了非常简单的封装。(现在这个API已经被公开了,但给出的信息极其简单,详细信息可以参考最新的Platform SDK文档。)

1 2 3 4 5 __global_unwind2(void * pRegistFrame) { _RtlUnwind( pRegistFrame, &__ret_label, 0 , 0 ); __ret_label: }

虽然从技术上讲RtlUnwind是一个KERNEL32函数,但它只是转发到了NTDLL.DLL中的同名函数上。图12是此函数的伪代码。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 void _RtlUnwind( PEXCEPTION_REGISTRATION pRegistrationFrame, PVOID returnAddr, PEXCEPTION_RECORD pExcptRec, DWORD _eax_value) { DWORD stackUserBase; DWORD stackUserTop; PEXCEPTION_RECORD pExcptRec; EXCEPTION_RECORD exceptRec; CONTEXT context; RtlpGetStackLimits(&stackUserBase, &stackUserTop); if (0 == pExcptRec) { pExcptRec = &excptRec; pExcptRec->ExceptionFlags = 0 ; pExcptRec->ExceptionCode = STATUS_UNWIND; pExcptRec->ExceptionRecord = 0 ; pExcptRec->ExceptionAddress = RtlpGetReturnAddress(); pExcptRec->ExceptionInformation[0 ] = 0 ; } if (pRegistrationFrame) pExcptRec->ExceptionFlags |= EXCEPTION_UNWINDING; else pExcptRec->ExceptionFlags |= (EXCEPTION_UNWINDING | EXCEPTION_EXIT_UNWIND); context.ContextFlags = (CONTEXT_i486 | CONTEXT_CONTROL | CONTEXT_INTEGER | CONTEXT_SEGMENTS); RtlpCaptureContext(&context); context.Esp += 0x10 ; context.Eax = _eax_value; PEXCEPTION_REGISTRATION pExcptRegHead; pExcptRegHead = RtlpGetRegistrationHead(); while (-1 != pExcptRegHead) { EXCEPTION_RECORD excptRec2; if (pExcptRegHead == pRegistrationFrame) { NtContinue(&context, 0 ); } else { if (pRegistrationFrame && (pRegistrationFrame <= pExcptRegHead)) { excptRec2.ExceptionRecord = pExcptRec; excptRec2.NumberParameters = 0 ; excptRec2.ExceptionCode = STATUS_INVALID_UNWIND_TARGET; excptRec2.ExceptionFlags = EXCEPTION_NONCONTINUABLE; RtlRaiseException(&exceptRec2); } } PVOID pStack = pExcptRegHead + 8 ; if ((stackUserBase <= pExcptRegHead) && (stackUserTop >= pStack) && (0 == (pExcptRegHead & 3 ))) { DWORD pNewRegistHead; DWORD retValue; retValue = RtlpExecutehandlerForUnwind(pExcptRec, pExcptRegHead, &context, &pNewRegistHead, pExceptRegHead->handler); if (retValue != DISPOSITION_CONTINUE_SEARCH) { if (retValue != DISPOSITION_COLLIDED_UNWIND) { excptRec2.ExceptionRecord = pExcptRec; excptRec2.NumberParameters = 0 ; excptRec2.ExceptionCode = STATUS_INVALID_DISPOSITION; excptRec2.ExceptionFlags = EXCEPTION_NONCONTINUABLE; RtlRaiseException(&excptRec2); } else pExcptRegHead = pNewRegistHead; } PEXCEPTION_REGISTRATION pCurrExcptReg = pExcptRegHead; pExcptRegHead = pExcptRegHead->prev; RtlpUnlinkHandler(pCurrExcptReg); } else { excptRec2.ExceptionRecord = pExcptRec; excptRec2.NumberParameters = 0 ; excptRec2.ExceptionCode = STATUS_BAD_STACK; excptRec2.ExceptionFlags = EXCEPTION_NONCONTINUABLE; RtlRaiseException(&excptRec2); } } if (-1 == pRegistrationFrame) NtContinue(&context, 0 ); else NtRaiseException(pExcptRec, &context, 0 ); } PEXCEPTION_REGISTRATION RtlpGetRegistrationHead (void ) { return FS:[0 ]; } RtlpUnlinkHandler(PEXCEPTION_REGISTRATION pRegistrationFrame) { FS:[0 ] = pRegistrationFrame->prev; } void RtlpCaptureContext (CONTEXT * pContext) { pContext->Eax = 0 ; pContext->Ecx = 0 ; pContext->Edx = 0 ; pContext->Ebx = 0 ; pContext->Esi = 0 ; pContext->Edi = 0 ; pContext->SegCs = CS; pContext->SegDs = DS; pContext->SegEs = ES; pContext->SegFs = FS; pContext->SegGs = GS; pContext->SegSs = SS; pContext->EFlags = flags; pContext->Eip = 此函数的调用者的调用者的返回地址 pContext->Ebp = 此函数的调用者的调用者的EBP pContext->Esp = pContext->Ebp + 8 ; }

虽然RtlUnwind函数的规模看起来很大,但是如果你按一定方法把它分开,其实并不难理解。它首先从FS:[4]和FS:[8]处获取当前线程堆栈的界限。它们对于后面要进行的合法性检查非常重要,以确保所有将要被展开的异常帧都在堆栈范围内。

未处理异常 UnhandledExceptionFilter,即KERNEL32中进行默认异常处理的过滤器表达式,前面BaseProcessStart函数的伪代码已经表明了这一点。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 UnhandledExceptionFilter(STRUCT _EXCEPTION_POINTERS *pExceptionPtrs) { PEXCEPTION_RECORD pExcptRec; DWORD currentESP; DWORD retValue; DWORD DEBUGPORT; DWORD dwTemp2; DWORD dwUseJustInTimeDebugger; CHAR szDbgCmdFmt[256 ]; CHAR szDbgCmdLine[256 ]; STARTUPINFO startupinfo; PROCESS_INFORMATION pi; HARDERR_STRUCT harderr; BOOL fAeDebugAuto; TIB * pTib; pExcptRec = pExceptionPtrs->ExceptionRecord; if ((pExcptRec->ExceptionCode == EXCEPTION_ACCESS_VIOLATION) && (pExcptRec->ExceptionInformation[0 ])) { retValue = BasepCheckForReadOnlyResource(pExcptRec->ExceptionInformation[1 ]); if (EXCEPTION_CONTINUE_EXECUTION == retValue) return EXCEPTION_CONTINUE_EXECUTION; } retValue = NtQueryInformationProcess(GetCurrentProcess(), ProcessDebugPort, &debugPort, sizeof (debugPort), 0 ); if ((retValue >= 0 ) && debugPort) return EXCEPTION_CONTINUE_SEARCH; if (_BasepCurrentTopLevelFilter) { retValue = _BasepCurrentTopLevelFilter(pExceptionPtrs); if (EXCEPTION_EXECUTE_HANDLER == retValue) return EXCEPTION_EXECUTE_HANDLER; if (EXCEPTION_CONTINUE_EXECUTION == retValue) return EXCEPTION_CONTINUE_EXECUTION; } if (0 == (GetErrorMode() & SEM_NOGPFAULTERRORBOX)) { harderr.elem0 = pExcptRec->ExceptionCode; harderr.elem1 = pExcptRec->ExceptionAddress; if (EXCEPTION_IN_PAGE_ERROR == pExcptRec->ExceptionCode) harderr.elem2 = pExcptRec->ExceptionInformation[2 ]; else harderr.elem2 = pExcptRec->ExceptionInformation[0 ]; dwTemp2 = 1 ; fAeDebugAuto = FALSE; harderr.elem3 = pExcptRec->ExceptionInformation[1 ]; pTib = FS:[18 h]; DWORD someVal = pTib->pProcess->0xC ; if (pTib->threadID != someVal) { __try { char szDbgCmdFmt[256 ]; retValue = GetProfileStringA("AeDebug" , "Debugger" , 0 , szDbgCmdFmt, sizeof (szDbgCmdFmt) - 1 ); if (retValue) dwTemp2 = 2 ; char szAuto[8 ]; retValue = GetProfileStringA("AeDebug" , "Auto" , "0" , szAuto, sizeof (szAuto) - 1 ); if (retValue) if (0 == strcmp (szAuto, "1" )) if (2 == dwTemp2) fAeDebugAuto = TRUE; } __except (EXCEPTION_EXECUTE_HANDLER) { ESP = currentESP; dwTemp2 = 1 ; fAeDebugAuto = FALSE; } } if (FALSE == fAeDebugAuto) { retValue = NtRaiseHardError(STATUS_UNHANDLED_EXCEPTION | 0x10000000 , 4 , 0 , &harderr, _BasepAlreadyHadHardError ? 1 : dwTemp2, &dwUseJustInTimeDebugger); } else { dwUseJustInTimeDebugger = 3 ; retValue = 0 ; } if (retValue >= 0 && (dwUseJustInTimeDebugger == 3 ) && (!_BasepAlreadyHadHardError) && (!_BaseRunningInServerProcess)) { _BasepAlreadyHadHardError = 1 ; SECURITY_ATTRIBUTES secAttr = { sizeof (secAttr), 0 , TRUE }; HANDLE hEvent = CreateEventA(&secAttr, TRUE, 0 , 0 ); memset (&startupinfo, 0 , sizeof (startupinfo)); sprintf (szDbgCmdLine, szDbgCmdFmt, GetCurrentProcessId(), hEvent); startupinfo.cb = sizeof (startupinfo); startupinfo.lpDesktop = "Winsta0\Default" ; CsrIdentifyAlertableThread(); retValue = CreateProcessA( 0 , szDbgCmdLine, 0 , 0 , 1 , 0 , 0 , 0 , &statupinfo, &pi); if (retValue && hEvent) { NtWaitForSingleObject(hEvent, 1 , 0 ); return EXCEPTION_CONTINUE_SEARCH; } } if (_BasepAlreadyHadHardError) NtTerminateProcess(GetCurrentProcess(), pExcptRec->ExceptionCode); } return EXCEPTION_EXECUTE_HANDLER; } LPTOP_LEVEL_EXCEPTION_FILTER SetUnhandledExceptionFilter (LPTOP_LEVEL_EXCEPTION_FILTER lpTopLevelExceptionFilter) { LPTOP_LEVEL_EXCEPTION_FILTER previous = _BasepCurrentTopLevelFilter; _BasepCurrentTopLevelFilter = lpTopLevelExceptionFilter; return previous; }

简而言之,UnhandledExceptionFilter先确定进程是否在调试器下,如果处于调试状态则唤醒调试器,告诉它被调试程序产生了一个异常。如果没有,UnhandledExceptionFilter接下来调用用户安装的未处理异常过滤器(如果存在的话)。通常情况下,用户并没有安装回调函数,但是用户可以调用 SetUnhandledExceptionFilter这个API来安装。上面我也提供了这个API的伪代码。这个函数只是简单地用用户安装的回调函数的地址来替换一个全局变量,并返回替换前的值。(原文是“时髦的应用程序错误对话框”,但👴觉得现在的形容词更贴切一些) UnhandledExceptionFilter调用NTDLL.DLL中的 NtRaiseHardError函数。正是这个函数产生了应用程序错误对话框。这个对话框等待你单击“确定”按钮来终止进程,或者单击“取消”按钮来调试它。

最后 如果你已经走了这么远,不把整个过程讲完对你有点不公平。我已经讲了当异常发生时操作系统是如何调用用户定义的回调函数的。我也讲了这些回调的内部情况,以及编译器是如何使用它们来实现__try和__except的。我甚至还讲了当某个异常没有被处理时所发生的情况以及系统所做的扫尾工作。剩下的就只有异常回调过程最初是从哪里开始的这个问题了。好吧,让我们深入系统内部来看一下结构化异常处理的开始阶段吧。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160 KiUserExceptionDispatcher(PEXCEPTION_RECORD pExcptRec, CONTEXT * pContext) { DWORD retValue; if (RtlDispatchException(pExceptRec, pContext)) retValue = NtContinue(pContext, 0 ); else retValue = NtRaiseException(pExceptRec, pContext, 0 ); EXCEPTION_RECORD excptRec2; excptRec2.ExceptionCode = retValue; excptRec2.ExceptionFlags = EXCEPTION_NONCONTINUABLE; excptRec2.ExceptionRecord = pExcptRec; excptRec2.NumberParameters = 0 ; RtlRaiseException(&excptRec2); } int RtlDispatchException (PEXCEPTION_RECORD pExcptRec, CONTEXT * pContext) { DWORD stackUserBase; DWORD stackUserTop; PEXCEPTION_REGISTRATION pRegistrationFrame; DWORD hLog; RtlpGetStackLimits(&stackUserBase, &stackUserTop); pRegistrationFrame = RtlpGetRegistrationHead(); while (-1 != pRegistrationFrame) { PVOID justPastRegistrationFrame = &pRegistrationFrame + 8 ; if (stackUserBase > justPastRegistrationFrame) { pExcptRec->ExceptionFlags |= EH_STACK_INVALID; return DISPOSITION_DISMISS; } if (stackUsertop < justPastRegistrationFrame) { pExcptRec->ExceptionFlags |= EH_STACK_INVALID; return DISPOSITION_DISMISS; } if (pRegistrationFrame & 3 ) { pExcptRec->ExceptionFlags |= EH_STACK_INVALID; return DISPOSITION_DISMISS; } if (someProcessFlag) { hLog = RtlpLogExceptionHandler(pExcptRec, pContext, 0 , pRegistrationFrame, 0x10 ); } DWORD retValue, dispatcherContext; retValue = RtlpExecuteHandlerForException(pExcptRec, pRegistrationFrame, pContext, &dispatcherContext, pRegistrationFrame->handler); if (someProcessFlag) RtlpLogLastExceptionDisposition(hLog, retValue); if (0 == pRegistrationFrame) { pExcptRec->ExceptionFlags &= ~EH_NESTED_CALL; } EXCEPTION_RECORD excptRec2; DWORD yetAnotherValue = 0 ; if (DISPOSITION_DISMISS == retValue) { if (pExcptRec->ExceptionFlags & EH_NONCONTINUABLE) { excptRec2.ExceptionRecord = pExcptRec; excptRec2.ExceptionNumber = STATUS_NONCONTINUABLE_EXCEPTION; excptRec2.ExceptionFlags = EH_NONCONTINUABLE; excptRec2.NumberParameters = 0 ; RtlRaiseException(&excptRec2); } else return DISPOSITION_CONTINUE_SEARCH; } else if (DISPOSITION_CONTINUE_SEARCH == retValue) { } else if (DISPOSITION_NESTED_EXCEPTION == retValue) { pExcptRec->ExceptionFlags |= EH_EXIT_UNWIND; if (dispatcherContext > yetAnotherValue) yetAnotherValue = dispatcherContext; } else { excptRec2.ExceptionRecord = pExcptRec; excptRec2.ExceptionNumber = STATUS_INVALID_DISPOSITION; excptRec2.ExceptionFlags = EH_NONCONTINUABLE; excptRec2.NumberParameters = 0 ; RtlRaiseException(&excptRec2); } pRegistrationFrame = pRegistrationFrame->prev; } return DISPOSITION_DISMISS; } _RtlpExecuteHandlerForException: MOV EDX, XXXXXXXX JMP ExecuteHandler RtlpExecutehandlerForUnwind : MOV EDX, XXXXXXXX int ExecuteHandler ( PEXCEPTION_RECORD pExcptRec, PEXCEPTION_REGISTRATION pExcptReg, CONTEXT * pContext, PVOID pDispatcherContext, FARPROC handler) { PUSH EDX PUSH FS : [0 ] MOV FS : [0 ], ESP EAX = handler(pExcptRec, pExcptReg, pContext, pDispatcherContext); MOV ESP, DWORD PTR FS : [00000000 ] POP DWORD PTR FS : [00000000 ] return EAX; } _RtlpExecuteHandlerForException使用的异常处理程序: { return pExcptRec->ExceptionFlags & EXCEPTION_UNWIND_CONTEXT ? DISPOSITION_CONTINUE_SEARC : (*pDispatcherContext = pRegistrationFrame->scopetable, DISPOSITION_NESTED_EXCEPTION); } _RtlpExecuteHandlerForUnwind使用的异常处理程序: { return pExcptRec->ExceptionFlags & EXCEPTION_UNWIND_CONTEXT ? DISPOSITION_CONTINUE_SEARCH : (*pDispatcherContext = pRegistrationFrame->scopetable, DISPOSITION_COLLIDED_UNWIND); }

KiUserExceptionDispatcher的核心是对RtlDispatchException的调用。这拉开了搜索已注册的异常处理程序的序幕。如果某个处理程序处理这个异常并继续执行,那么对 RtlDispatchException的调用就不会返回。如果它返回了,只有两种可能:或者调用了NtContinue以便让进程继续执行,或者产生了新的异常。如果是这样,那异常就不能再继续处理了,必须终止进程。

结论 系统层面的SEH就是围绕着简单的回调在打转。如果你理解了回调的本质,在此基础上分层理解,系统层面的结构化异常处理也不是那么难掌握。SEH太有意思🌶️!