一月一度,DASCTF!

SU 三月春季挑战赛

easyre

脚本不贴了,都是抄IDA代码,懒得改那一坨很丑的代码了

简单说一下我遇到的问题:

1.我刚开始手动脱壳的,虽然跑不了,但是IDA可以反编译出来。后来去网上搜了搜,大部分都是脱壳机……我下了好几个脱壳机,都说没有ASPack,很迷。有没有带师有什么很nb的脱壳机,请务必告诉我

2.加密是用的一个魔改的RC4,代码逻辑是什么不管,直接复制IDA代码,简单改一下然后跑。按道理来讲这种RC4不应该管他的逻辑,直接输入然后动调取值来异或,但是我手动脱的壳可能有些问题,(看别人说要用一个工具修复导入表,但是我摆弄了半天那个程序,没搞懂怎么玩的),跑不了所以没法动调。OD调试也8太会,输入之后直接退出了,麻。

3.刚开始跑出来是乱码,因为我最开始改的python,都用的range函数,改成C为了方便都用了while循环,结果我把计数器自增的代码写到最前面了,我是什么憨批。

3.改完之后跑是能跑出来了,但是中间有几个字符是乱码。虽然已经半夜两点多,但是不知道原因我是真!的!难!受!啊!!!网上找了份WP,两个代码一起调,发现是数据类型的锅。RC4里s盒正常人都用的unsigned char类型,我写脚本也顺手写成无符号字符型了,但是由于这个题是魔改,对s盒运算的时候有一些奇怪的运算,要用int才能保证运算结果的正确性,unsigned char会溢出而损失部分运算结果……我!#%^@$@^*#

login

仍是按照PZ师傅的WP复现

这里只记录一些我想的跟PZ师傅不同或者PZ师傅没写的

端口反调试

确定调试端口是通过serv_addr.sin_port = sub_454A60(dword_4DA120);,其中sub_454A60什么也没干,而dword_4DA120是1234。对这个数字查找交叉引用可以找到:

1 | __int64 sub_401D95() |

对这个函数查找交叉引用是找不到的。那么这个函数到底在哪里被调用?去找找init函数:

1 | __int64 __fastcall _libc_csu_init(unsigned int a1, __int64 a2, __int64 a3) |

可以看到是把off_4D6F78开头的一个数组作为函数依次调用。一共调用了3个函数,其中第2个函数在地址401D95处,这个就是用于反调试的函数地址。

关于为什么研究这个问题,因为我在复现的时候,IDA将地址401D94识别成了此函数的起始地址,导致这个函数反编译不出来,所以dword_4DA120的交叉引用也找不到。后来去查了一下init调用的函数表,发现是IDA识别的起始地址有问题,自己手动改一下即可。

如何识别RSA算法

拿到程序发现一个符号都没有,抠得干干净净……于是先finger一把梭了

识别出来的RSA函数:

1 | _BOOL8 __fastcall RSA(__int64 a1) |

_gmpz_powm和_gmpz_cmp都是finger识别出来的函数名,通过函数名就可以知道这两个函数的功能了。

Apr X FATE

Crackme

为什么我看图标第一反应是C#,离谱

好吧,最后看题解发现是MFC写的……我感觉这玩意已经在某道题给我留下了难以磨灭的心理阴影

先跑一下,随便输个key和flag,弹窗报wrong,那么去IDA里搜字符串wrong,定位到常量段,刚好下面是success。

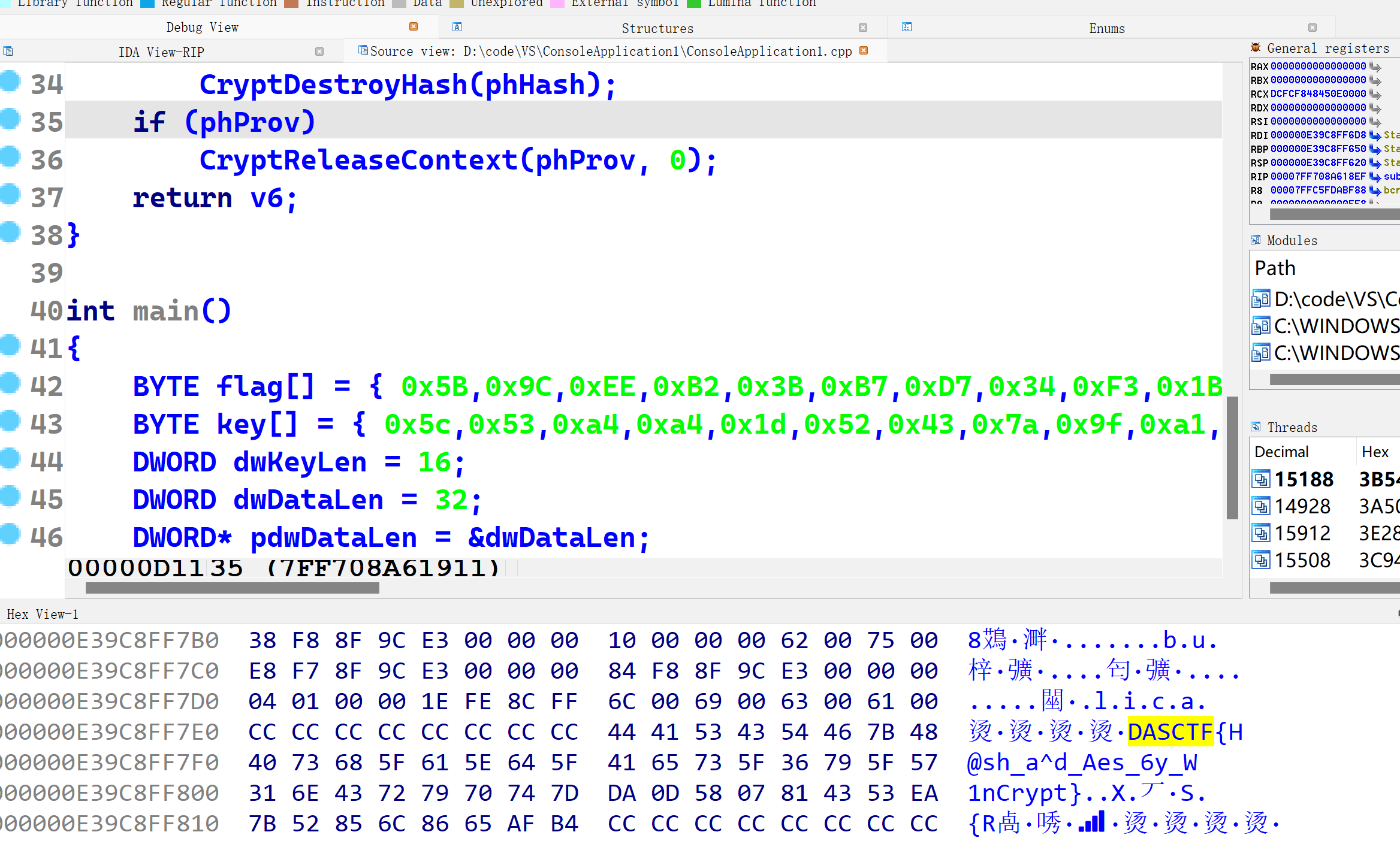

去查交叉引用,定位到主要加密逻辑处:

(主要变量和函数我已经修改名称)

1 | int __thiscall sub_1831E0(int this) |

29行指明key和flag的长度分别为8和32,随后31~33行的三个enc函数分别对key[:4]、key[4:]、整个key进行加密,结果分别存储在dwDataLen、v11、v12中。

34~35行将dwDataLen、v11中的值与this指针里的两段值(this + 220)和(this + 480)进行比较,错误就报wrong,表示key输入错误。

37行将v12(也就是对整个key加密的结果)和flag用函数sub_1836E0加密,38行将结果与(this + 740)比较,正确则报success。

那么整个思路就是动调去取this指针里用来比较的4段值,然后分析enc函数,逆向得到key。

再去逆向分析sub_1836E0,逆向得到flag。

先看enc函数:

1 | bool __stdcall enc(BYTE *pbData, DWORD dwDataLen, ALG_ID Algid, int a4, int a5) |

都是一些win32的库函数,微软官方文档里都有详细说明,就不一个一个贴了。

主要知道这是一个哈希算法,其中枚举值0x8003表示MD5,0x8004表示SHA1。也就是对key的前半段MD5,后半段SHA1,验证key的正确性,然后对整个keyMD5作为密钥来加密flag。

那么现在就是要去找这段MD5和SHA1,去在线网站查询一下。

但是实际上,这里面写的有反调试,一跑就自动退出……经过对this结构体无尽的寻找,我找到了用来验证的密文和验证过程……

密文存储:

1 | _DWORD *__thiscall sub_332B30(_DWORD *this, struct CWnd *a2) |

其中v4是用于验证的flag的密文,this里的是MD5和SHA1。

至于说怎么找到的……

我们最开始找到的主逻辑是sub_1831E0(int this),这个函数的参数只有一个this指针……那么就去找这个函数的交叉引用,双击跳转之后IDA带我们来到了这里:.rdata:004D92AC dd offset sub_3331E0显然这必不是一个函数 那么到底怎么调用的……

按我的理解,这应该是C++封装的类,而sub_3331E0是类里面一个成员函数,所以它调用的时候只有一个this指针。直接找交叉引用也是只有常量段里一张表,没有直接调用的……

那么怎么找,具体来说就是从这里往上翻,翻到类的顶部,然后去查交叉引用,自然能找到调用的地方。

像这个题,从这里往上翻,翻到.rdata:004D9250 unk_4D9250 db 12h可以认为是类的顶部,然后查引用,是上面的数据off_4D9248引用,再查引用,发现是一个函数sub_332E50调用了这个类……

对这个函数再查两次引用,又会跳到一个表,然后再查一次就能找到存密文的函数。

像这样不断查引用,你会找到.rdata:004D92CC ??_7CCrackmeDlg@@6B@,对这个东西的引用处就是存储密文的函数。

为什么说this里存的应该是MD5和SHA1,因为长度是这样子……

MD5长度是32字节,SHA1长度是40字节,正好前4组是MD5,后5组是SHA1,这样子……

额但是直接拿去查查不到,那么应该是对这里面的东西做了一些修改。

上面提到.rdata:004D92CC ??_7CCrackmeDlg@@6B@,这个应该是这个题的主类了(至于为什么是主类,加密的密文都在里面了怎么不是主类(逃

你会看到这个类下面有巨长的一个函数列表,像这样:

1 | .rdata:004D92CC ??_7CCrackmeDlg@@6B@ dd offset sub_34ACAD |

只贴了最开始和结束部分一点点,中间还有好长一串,可以自己康康IDA(逃

当然中间大部分是一些库函数,可以忽略,实际上的函数并不多。一个一个翻sub,可以看到里面大部分是空白的,或者是实现了一些没什么用的功能(x

就这样翻,相信你必可以翻到(x

翻到最后,倒数第2个函数sub_332E60,我们会发现对MD5和SHA1那两串密文的加密逻辑:

1 | int __thiscall sub_332E60(LPARAM *this) |

可以发现是依次异或索引值,那么写个脚本解一下。

实际上31~33行是一种反调,详见CTF-wiki。

当然我们前面已经知道了这个程序里必然有反调,如果对反调很熟悉,可以直接去导出表里找相应的反调试函数,然后查交叉引用,就能找到加密逻辑。因为按照经验来讲,只要不是库函数里的反调试,有反调试的地方一般存储着重要的加密逻辑 (不然在这里写反调干什么啊喂!

当然也可以找到反调函数,下断绕过,就能动态去调试获取密文值,不用静态分析了。

静态分析解的脚本如下,在线网站查询出来的字符串写在注释里。

1 | this_md5=[0]*4 |

这样我们就获得了key。

然后是加密flag的逻辑:

1 | bool __stdcall sub_3336E0(BYTE *pbData, DWORD dwDataLen, BYTE *a3, DWORD *pdwDataLen, DWORD dwBufLen) |

CryptDeriveKey函数

CryptEncrypt函数

ALG_ID枚举值

可以查到0x660E对应CALG_AES_128。

彳亍口巴,用python写半天解密被报了一脸错……

那就抄IDA的伪代码,用cpp仿写原程序的逻辑,调用这些API函数来模拟一遍加密过程,最后调用解密函数即可。

1 |

|

VS调了半天没搞明白怎么查看变量,maybe需要插件什么的,一直报a3是无效的字符串……

行吧,扔IDA里调,下断到解密完成的地方跑程序。

但是a3还是点不进去,直接去hex里跳转到ebp,然后往下翻,找到flag。

FakePica

高高兴兴脱了壳打开jadx,面对巨长的类表显然是没心情翻的,直接搜MainActivity,但是搜出来一堆奇奇怪怪的东西,什么加密也没有。

于是☁️戴上了痛苦面具,开始在巨长的类表里一个一个翻。

然而翻了N年也没翻到,☁️终于忍不了了,直接去看WP,搜WP里的类名,然鹅也还是没有。

怎么会是呢?

是啊怎么会是呢?

WP如此简单,两组AES密文直接解密,简单得让☁️怀疑人生。

主类在哪啊?你的主类到底tmd在哪啊???这个题的唯一难度难道就在于找主类吗???

☁️关了jadx冷静了一会,想起来自己刚才脱壳的时候手滑点到了另一个APP,所以那个本来只有5MB的题到☁️手上脱壳出来20多MB的文件。

原来世界上真的又这么傻逼的人啊。

确实,除了你没别人了。

☁️长叹一声,爬回去找文件。

脱壳,找到主类。

1 | public class MainActivity extends ActivityC0214AppCompatActivity { |

AES,CBC模式,key和iv都给了,去解密就好。

虽然但是,我试了好几个解密网站,enc2的内容都比较顺利,但是enc1不是16字节倍数的。

我先截取了前16字节,解出来是picacomic@gmail.,实际内容应该是picacomic@gmail.com。我直接对picacomic@gmail.com加密,出来的数据少了一截,换成zeropadding的话出来的数据会多一截。

具体而言:

1 | enc1 |

嗯,反正感觉挺迷的。说是NoPadding但是多了一截,ZeroPadding又少了一截……

不过这个题取前16字节就可以解出邮箱前半部分,后半部分靠常识也知道是com了。大概是出题人最后的温柔

奇怪的交易

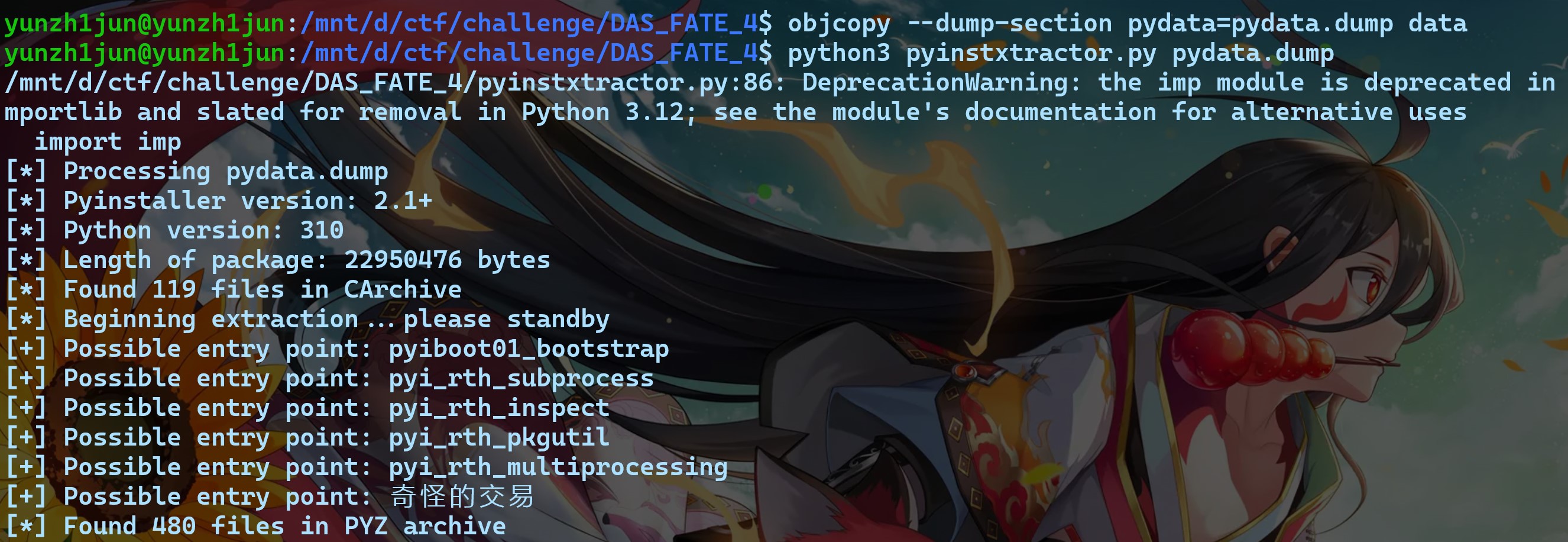

有UPX壳,脱壳。

脱壳完了丢进IDA,逻辑看不懂,发现PY之类的字符串,又想起来我第一次跑这个程序跑不起来,报错是

[112] Error loading Python lib ‘/tmp/_MEImk23nz/libpython3.10.so.1.0’: dlopen: /lib/x86_64-linux-gnu/libc.so.6: version `GLIBC_2.33’ not found (required by /tmp/_MEImk23nz/libpython3.10.so.1.0)

为了能用uncompyle6,我的python版本是3.8,看到这个报错我还挺疑惑的,怎么跟python3.10扯上关系……直到后来在IDA里看到

好家伙,这一堆import 仿佛梦回抗疫CTF被树师傅的题折磨

彳亍口巴,那必然是python打包的可执行文件了,出题人qs会玩。

环境换成python3.10,pyinstxtractor还是8能用,按照这个解决:

https://github.com/extremecoders-re/pyinstxtractor/wiki/Extracting-Linux-ELF-binaries

1 | objcopy --dump-section pydata=pydata.dump testfile.elf |

(我把文件名改成data)

成功解包。

☁️:停一下,我宣布一件事情。

☁️:用python3.10出pyc的出题人都是屑。

☁️:track神除外。

(手动狗头保命

加文件头,读字节码,复原python代码,虽然在线网站可以用,但是3.10解出来的部分代码还是有问题,直接看容易出锅,还是得自己手翻一下。

复原python代码之后发现从cup库导了一个encrypto函数,提示是a cup of tea,实际上可以猜出来是tea加密。

密文长度115,必然不是TEA和XTEA,因为如果看过实现代码就知道,这两个加密是要求偶数对密文的,所以只能是XXTEA。

当然了,这么猜着做题确实能做出来,但是没什么意思,还是试着去找一下cup库的内容。

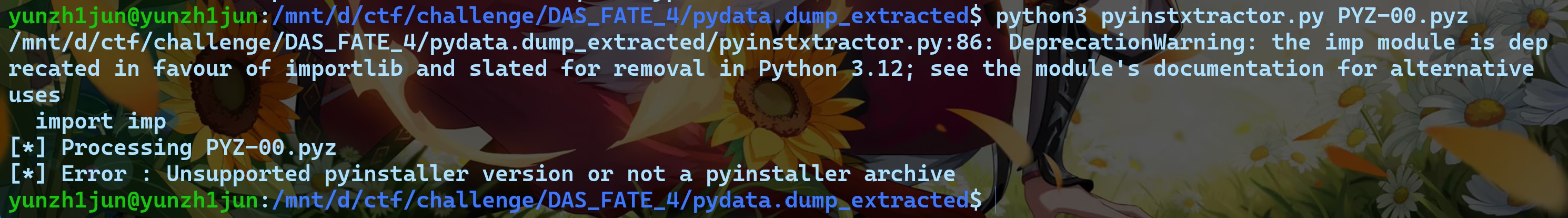

实际上这里用到了一个pyinstaller加密

简而言之,就是把导入的库(pyc文件)用aes加密之后压缩成pyz文件。因为这是pyinstaller里的源代码,所以加密方式必然是这样的。

先去解包pyz文件,获取cup包加密后的pyc文件,然后对这个文件解密得到cup.pyc,再反编译去看cup的源码。

解包pyz文件

1 | import tinyaes |

解密出来之后补一下头文件,然后dis自己看字节码,可以看出来是XXTEA。那么写脚本解密。

1 |

|

然后解RSA,用yafu跑了一下,8彳亍,☁️就8会了,因为☁️8是密码👴

☁️:在逆向题里放RSA是否搞错了什么?

于是有了以下对话:

彳亍,还得是dbt神。

搜维纳攻击,随便找个脚本。

1 | import gmpy2 |

May 出题人挑战赛

DAS就是纯纯坐牢

WER

翻导入表,找RegisterApplicationRecoveryCallback,查交叉引用,跳到sub_140001000,F5得到伪代码:

1 | HRESULT sub_140001000() |

显然RegisterApplicationRecoveryCallback调用的是sub_14000F3B0,那么就去看这个函数。

1 | int sub_14000F3B0() |

可以看到,就是一组异或……

1 | v3=[0x5550305,0x545E0704,0x2500705,0x505F5303,0x5535053,0x55540055,0x2050357,0x53515052] |

其实我觉得吧,这种虚假控制流的题,如果是把整个执行流放在回调函数里还好说。

因为如果main函数根本没调用的话,那么回调函数里必然要进行IO操作,而IO操作必然要引用导入的库函数,所以这个题不知道RegisterApplicationRecoveryCallback的话,直接去导入表找MessageBoxA就好了。

以下来自官方WP

1.通过Windows的WER机制隐藏控制流:

1 | class Test { |

2.在类初始化时注册一个 ApplicationRecoverCallback 回调,可以在 main 函数之前完成

3.在 onExit 里调用 WerReportHang 并触发异常,使真正的逻辑执行

4.main 中的逻辑是 ECC 中的点加法,但是设置为了不可能成立,同时在 mp_read_radix 中动了手脚,能把输入保存下来。

CEF

感觉我真是把能踩的坑都踩了一遍……还是按PZ师傅的博客复现,师傅tql QAQ,我实在是太菜了。

这种生成密钥然后加密的算法,都不用管密钥怎么生成的,直接下断点去内存里dump出来就好了

round函数里起始的result是2,所以第一句异或的几个值分别是key、a1[(i+2)%4]、a1[(i+2+1)%4]、a1[(i+2-1)%4],也就是a1[(i+1)%4]、a1[(i+2)%4]、a1[(i+3)%4],但是忽略了刚开始那个人result=2的某人索引全写错了,但是看我的脚本似乎有时候还是想起来了这个问题,所以难道这是个玄学问题么

还有就是在网上乱当代码,宏定义人家后面写的BE结尾,我直接忽略,后来死活解不对,去挨个对,发现宏里面位移是反的,才突然醒悟BE是big endian(大端序)…………………………

1 | int __cdecl round(int a1, _DWORD *a2) |

1 |

|

JIT

就是按照PZ师傅的博客复现,我就不抄过来了(逃

我的x64 Native Tools Command Prompt for VS 2022目录是C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Visual Studio 2022\Visual Studio Tools\VC

然后后面印度人题也不是很想看了(bushi

Dest0g3 520迎新赛

前面两题很简单就不写了

tttea

这题属实是……比赛的时候一看七十多解,想着应该很简单,但是死活解不对,调试出来的密钥也是一样的……调一下午调不出来直接开摆,后面题也没心思看了……老想着很简单,看了一下异常也没有,交叉引用也查了但是什么也没有,怎么就是懒得去翻一下导出表……真是sb……

1 | NTSTATUS __stdcall TlsCallback_0_0(int a1, int a2, int a3) |

内存:

1 | .data:0089A000 dword_89A000 dd 636C6557h ; DATA XREF: TlsCallback_0_0+8F↑w |

所以为什么交叉引用查不到,因为他是用dword_89A000 + 6和unk_89A014 + 1来引用到delta,所以查不到,我真的是……还是不能过分信任交叉引用…………感觉好多都查不到

1 |

|

EzMath

1 | using System; |

陇原战”疫”2021网络安全大赛

findme

验证用的函数是off_403844,此地址处只有strcmp,所以肯定是被hook了,查交叉引用,往这个地址写了off_403840,off_403840调用了sub_401866,所以主逻辑在sub_401866。

进入sub_401866的伪代码,写了个RC4,有没有魔改不知道,直接调试。断点下到第40行的for循环调试起来,输26个a进去,提取dword_403040作为enc,v6作为xor,写异或脚本。

1 | enc = [0xB7,0x52,0x85,0xC1,0x90,0xE9,0x07,0xB8,0xE4,0x1A,0xC3,0xBD,0x1D,0x8E,0x85,0x46,0x00,0x21,0x44,0xAF,0xEF,0x70,0x32,0xB5,0x11,0xC6] |

power

印度人题他又来了……

line1247~1278:

1 | .L84: |

L84指明是AES,LC3是密文,LC1是key,iv是0(不是字符0)。

CBC解密只能解出前一半flag,用ECB就可以……flag{y0u_found_the_aes_12113112}

EasyRE_Revenge

出题人好像是批量加的花指令……

patch了老半天,但是还是恢复不了函数,没耐心了直接上手调

到IDA拖着红色的那里,后面都是很多结构一样的函数,作用就是设置了几个参数,不同就是最后mov的地址不一样,花指令在最开始的call函数前后,是一些无用数据。

1 | .text:00B11817 call sub_B1181D |

就不停地找E8,然后按C转为代码……到最后一个这种结构的函数结束处,下面是一个新的函数,创建函数然后反编译。

代码有点抽象,参数改成int*类型,顺眼多了……

1 | // positive sp value has been detected, the output may be wrong! |

还原算法

1 | int __usercall sub_4C1C92@<eax>(int *key@<ebp>) |

这个shift xor要用特殊的算法来还原,zsky神的博客有写,我就不抄过来了(逃

其他的逆回去写就行

Eat_something

……………………………………………………………………………………

梦回miniL………………………………………………………………

我要是miniL前复现过这题也不至于做不出来WebAssembly吧呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜呜

CBCTF 2022九月挑战赛

landing

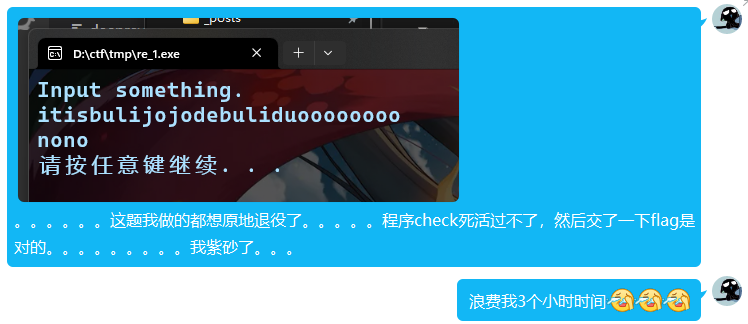

这题我tm真的是………………

经过学弟提醒,我觉得自己还是要文明一些,所以谨代表我个人向出题人致以诚挚的问候……………………@#&¥%@#¥~!`%@#*&

经过一个异或0x22和+1的处理之后,对输入进行一个类似base的加密(但是并不是)。

主程序里的密文解出来是个fake flag,func2会抛出异常进入真正的执行流程。注意出题人写了4个异常,一个int一个long一个char*一个所有类型的。

会触发的异常是最后两个(但是char*的里面好像并没有写什么东西(?懒得再翻一遍了,我是懒🐶

catch里面的代码巨长无比,懒得看汇编可以把fun1的一个jmp语句patch掉让它跳转到except块里,就能反编译出来伪代码了。

except块里的代码就是存储了密文,然后对密文异或0x12,然后对input(之前在主程序里经过了一个异或0x22和+1的处理)用nothing函数进行加密。

这个nothing跟那个假flag的加密逻辑是一样的,直接解密即可依旧对这题充满了怨念

1 | input = '' |

关于本文

本文作者 云之君, 许可由 CC BY-NC 4.0.